VMware 担当者コラム

VMware

VMware NSXのご紹介

VDI環境における分散ファイアウォール活用方法

こんにちは!VMware担当の及川です。

今回は、VDI 環境における分散ファイアウォール活用方法について説明します。

分散ファイアウォールは NSX の機能の中でよく使われている機能の1つになります。ネットワーク強靭化の案件で、インターネットを利用する端末とインターネットを利用させない端末のネットワークを分離させることでセキュリティを高めるという案件が増えてきています。このような案件では、VDI と NSX の組み合わせで非常に多く採用頂いております。VDI 環境のネットワークを分離するために NSX の分散ファイアウォール機能が利用されております。今回はこの分散ファイアウォール機能について説明させて頂きます。

まず、分散ファイアウォールの話に入る前に、標的型攻撃によるセキュリティの脅威について説明します。

標的型攻撃によるセキュリティ脅威について

企業システムにおけるセキュリティにおいて、もっとも深刻なリスクと言われているのは「標的型攻撃」です。これは、特定の企業に対して偽装メールを送る、或は不正サイトに誘導しマルウェアを送り込むといった手口からコンピュータに不正アクセスし、ファイル改ざんが行なわれたり重要なデータがインターネット上に漏れるなど様々な脅威を及ぼします。我々は、このような攻撃に対するセキュリティ対策を検討する必要があります。

<年金情報流出問題について>

2015年に発覚した年金情報漏えい問題を例に挙げて標的型攻撃によるセキュリティの脅威について説明します。

■概要

日本年金機構に対するサイバー攻撃により、日本年金機構の職員が使用しているPCがマルウェア感染し、ファイルサーバーに保存した約125万件の年金情報に関するデータが外部に漏洩したという事例です。

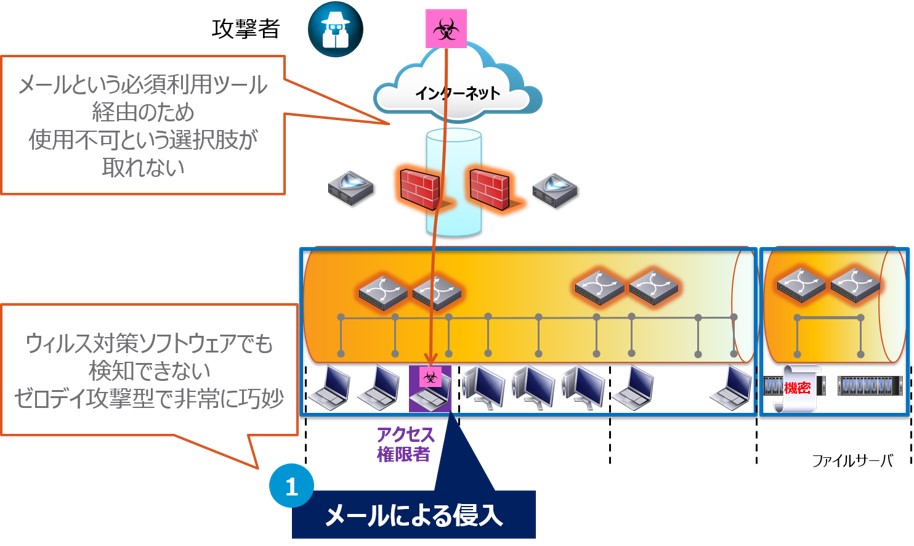

■メールによる侵入

普段使っているメールクライアントからウイルスが侵入しました。侵入経路は、『「厚生年金基金制度の見直しについて(試案)」に関する意見』というタイトルで職員宛にメールが送付され、そのメール内に添付されていた外部 URL リンクをクリックしたことにより、その PC がウイルス感染しました。ウイルス感染した PC は、年金情報を保持しているファイルサーバにアクセス可能で、外部とメールのやりとりも発生する業務 PC になります。今回のように業務でよく見られる件名が含まれているメールを受信し、メールを開封したことでウイルスの侵入を許してしまったという事例になります。

■情報漏えいまでの流れについて

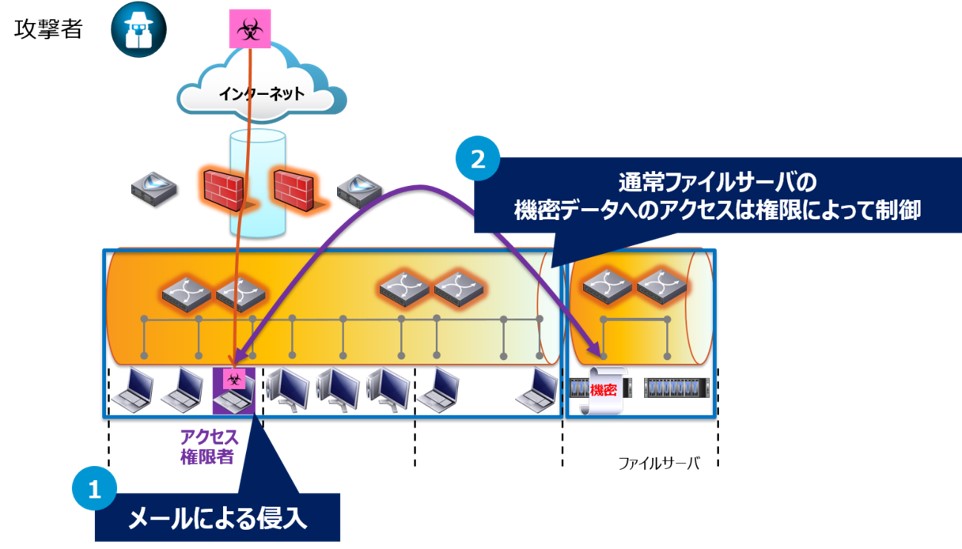

重要なデータへのアクセス権限については、ファイルサーバのアクセス権の設定により制限されていました。そのため外部のPCから直接機密データにアクセスされることはありません。

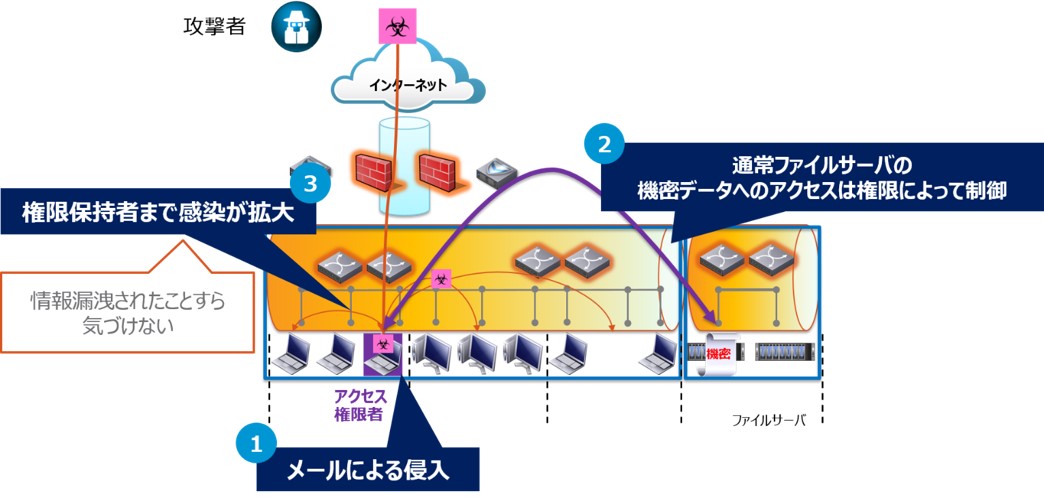

しかし、今回のケースではマルウェアに感染した PC に対して外部から不正アクセスし、年金情報を抜き取り、外部に情報を流すといった手口となります。この内容からわかるように、一度内部に侵入されると、機密データに簡単にアクセスできてしまうといった課題があります。

また、汚染した PC だけでなく、このマルウェアは LAN に接続された他の PC にも伝染し、結果として複数の PC がウイルス感染し被害が大きくなりました。ファイルサーバには他の PC からも LAN を経由してアクセスするため、被害が広がってしまったということです。

各企業は外部からのアタックを防ぐようにセキュリティを高めている場合がほとんどですが、一度内部に侵入されてしまうと簡単に機密データにアクセスできてしまうという課題が残ってしまいます。この課題についての 1 つの解決策が NSX の分散ファイアウォール機能によるマイクロセグメンテーションになります。NSX の分散ファイアウォールを使うことで内部のネットワークにおいてもセキュリティを強化することが可能となります。

<分散ファイアウォールの概要について>

分散ファイアウォールは、NSX の Advanced 以上の Edition で利用できるファイアウォール機能になります。

■分散ファイアウォールについて

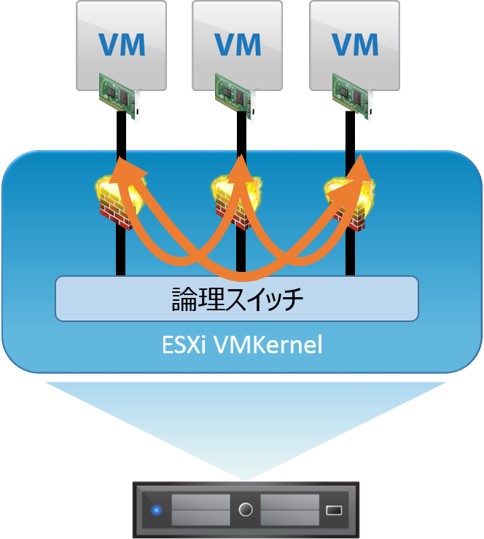

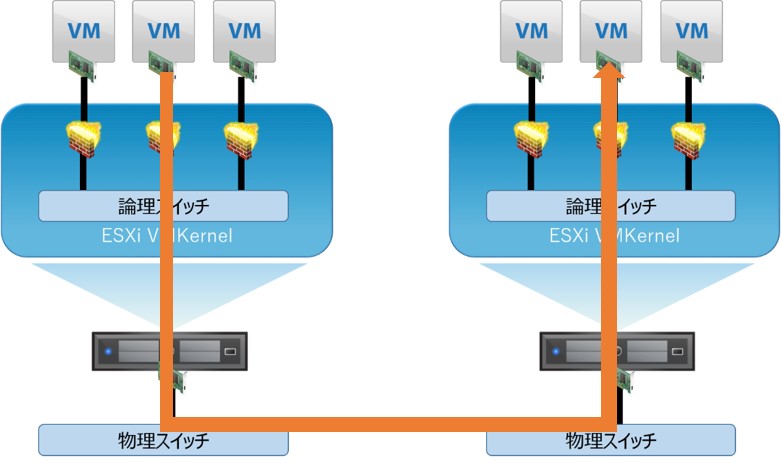

各仮想マシンの仮想 NIC と仮想スイッチの間にファイアウォールが組み込まれる形になります。この分散ファイアウォールは各 ESXi のカーネルモジュールとして提供されます。そのため、仮想マシンは通信する際に必ず ESXiのVMKernel を経由するので、仮想マシンは外部と通信する前に必ずファイアウォールを通ります。

■ファイアウォールポリシーの適用について

パケットをカプセル化する前、またはカプセル化解除後に、仮想 NIC のレイヤーで適用されます。そのため、論理スイッチやポートグループに依存せず通信前に適用することが可能です。もちろん、OSに標準で搭載されているファイアウォールやiptablesで十分保護できると考える方も多いと思いますが、OS自体を乗っ取られてしまった場合、OS内のファイアウォールは簡単に解除されてしまいます。

下記のような1台のホスト上で稼働している仮想マシン (VM) 間の通信についても必ずファイアウォールを経由して通信させることができます。

このファイアウォール機能は全ての ESXi に対して適用されます。そのため、下記のようなホストが複数ある場合であっても、論理スイッチに到達する前に必ずファイアウォールを通り、宛先の仮想マシン (VM) へ通信させることができます。

<分散ファイアウォールのポリシーについて>

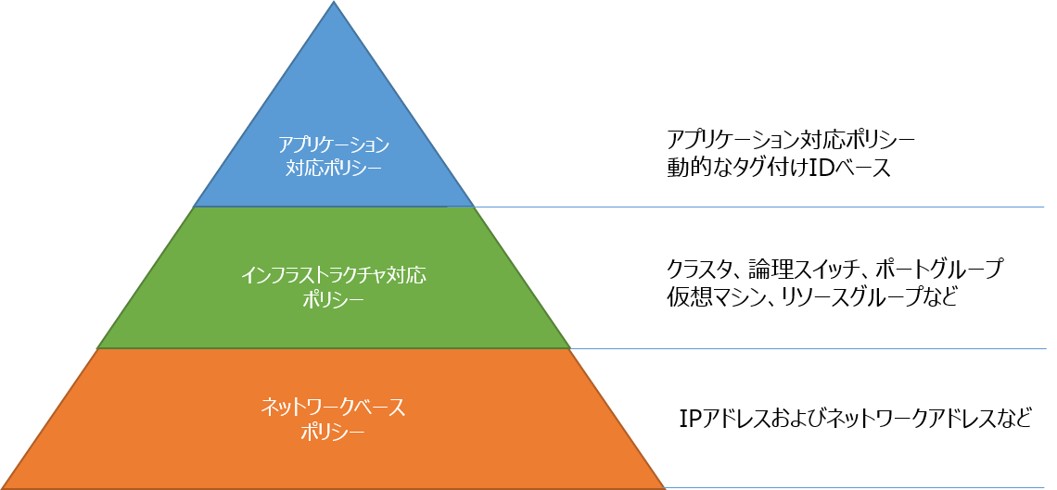

分散ファイアウォールポリシーは、アプリケーション対応ポリシー、インフラストラクチャ対応ポリシー、ネットワークベースポリシーの3つがあり、それぞれ以下のような特徴があります。

■アプリケーション対応ポリシー

Active Directory の User など固有のIDとインターネットエクスプローラのようなアプリケーションに対して定義できます。

■インフラストラクチャ対応ポリシー

仮想マシンやクラスタなど vCenter Server で管理できるオブジェクトに対してポリシーを定義できます。

■ネットワークベースポリシー

IP アドレス (192.168.0.1/24) やネットワークアドレス (172.16.0.0/24) に対してポリシーを定義できます。

この分散ファイアウォールの設定は NSX Manager から行います。従来のファイアウォールと同じようにソース(送信元)、ターゲット(宛先)、サービス(プロトコル,ポート番号)と、操作(許可/ブロック/却下)を指定することができます。ソースとターゲットは、IP だけでなく、vCenter Server のオブジェクト単位(仮想マシン、クラスタ、リソースプール等)でも指定することが可能です。ソースとターゲットの指定については、従来の IP アドレス単位の管理と比べるとポリシー作成の負担を軽減させることができます。

サービスの中にはよく使われるプロトコルや通信についてはテンプレートとして用意されておりますので、サービスを選択するだけでファイアウォールの設定が可能です。

サービスのテンプレートについては下記にテキストにてまとめましたので、ご活用ください。

では、この分散ファイアウォール機能をVDI 環境と組み合わせる際のメリットですが、従来のファイアウォールではポリシー定義が複雑で防ぎきれなかった L2 レベルの通信についても遮断が可能になります。従来のファイアウォールと比較して説明致します。

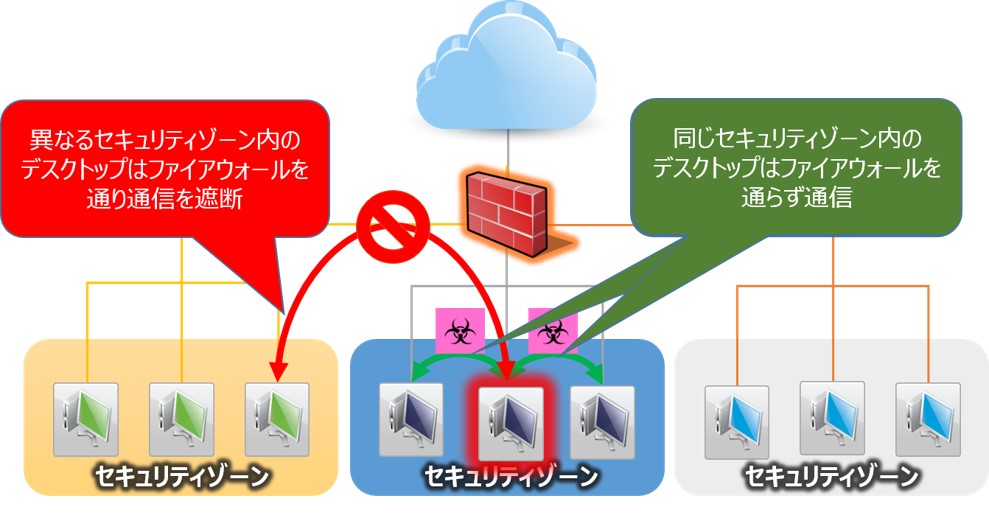

■ファイアウォールについて

一般的なファイアウォールは、内部ネットワークと外部ネットワークの境界で使われているケースが多いのではないでしょうか? このケースであれば、ファイアウォールのポリシーはネットワーク内すべてに対して同じポリシーを定義する、或はセキュリティゾーンの範囲内に適用されるケースの方が多いかと思います。この場合同じセキュリティ内に属する仮想マシン間の通信の場合、ファイアウォールを通らず通信ができてしまいます。

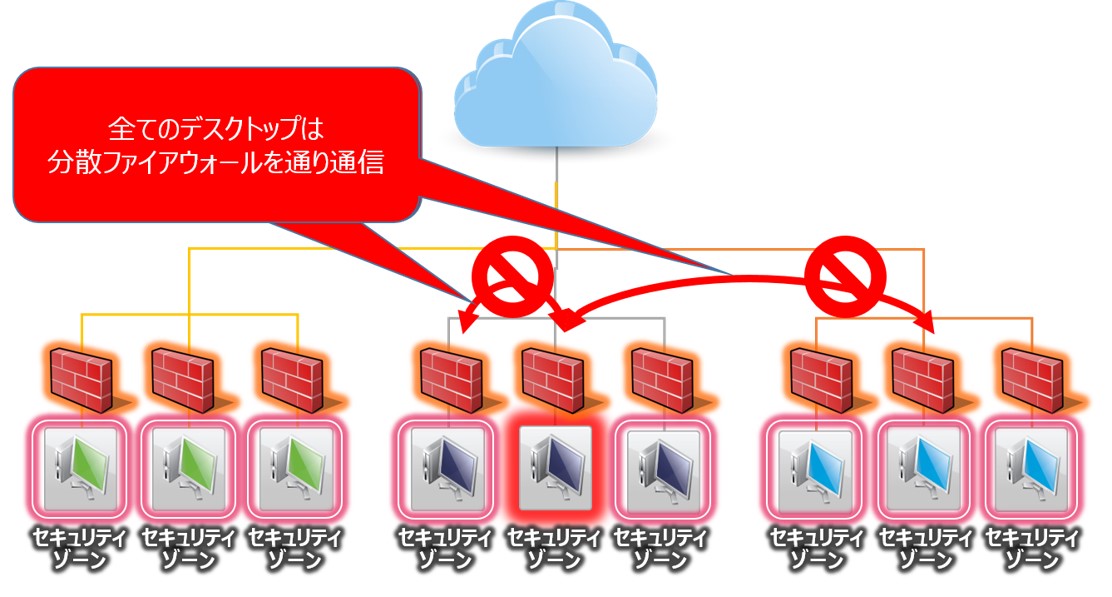

■分散ファイアウォール

分散ファイアウォールは、仮想 NIC と仮想スイッチの間にファイアウォールを配置される形となります。仮想マシンは通信をする場合必ず VMKernel を経由しますので、仮想マシンが別の仮想マシンと通信する場合、必ずこの分散ファイアウォールを通って通信を行います。そのため個々の仮想マシンに対してセキュリティを高めることが可能となります。

今回は NSX の分散ファイアウォールについて説明させていただきました。分散ファイアウォールは vSphere の VMKernel の中に組み込んで提供しているため、各仮想マシンに対して必ずファイアウォールポリシーを適用することができるようになり、セキュリティを高めることが可能となります。この分散ファイアウォールは、VDI 環境での事例が多くありますが、サーバ仮想化環境でも有効な機能となりますので、NSX ご利用の際はぜひお試しください!

VMwareの記事

※閲覧にはiDATEN(韋駄天)へのログインが必要です。