VMware 担当者コラム

VMware

VMware NSX Data Centerのご紹介

規模は関係ない!仮想マシンのセキュリティについて考えてみよう!

こんにちは、VMware担当の及川です。

今年は猛暑日が続いており、毎日大変ですね。。。私も夏バテ気味で中々外に出かけられずにいます。皆様もお出かけの際は、熱中症ならないよう水分補給をしっかり取って、なんとか乗り切りましょう。

さて、本題に入りますが、仮想環境におけるインフラのセキュリティはどのように考えられていますでしょうか?Trend MicroのDeep Securityを使ってインフラ全体を保護したり、SymantecのEndpoint Protectionを使って個々の仮想マシン(以下、VM)にインストールして保護するなど様々な手段があると思います。これらの製品を活用し、VMが脅威に感染しないための対策が必要です。

では、一度感染したVMに関しては対処されてますか?いくらセキュリティ対策をしても、全てを守れるわけではありません。セキュリティ対策では、感染した被害を最小化することも重要です。ソフトウェアによる、事前のセキュリティ対策が前提になりますが、ファイアウォール(以下、FW)を活用した対策を私なりに考えてみました。

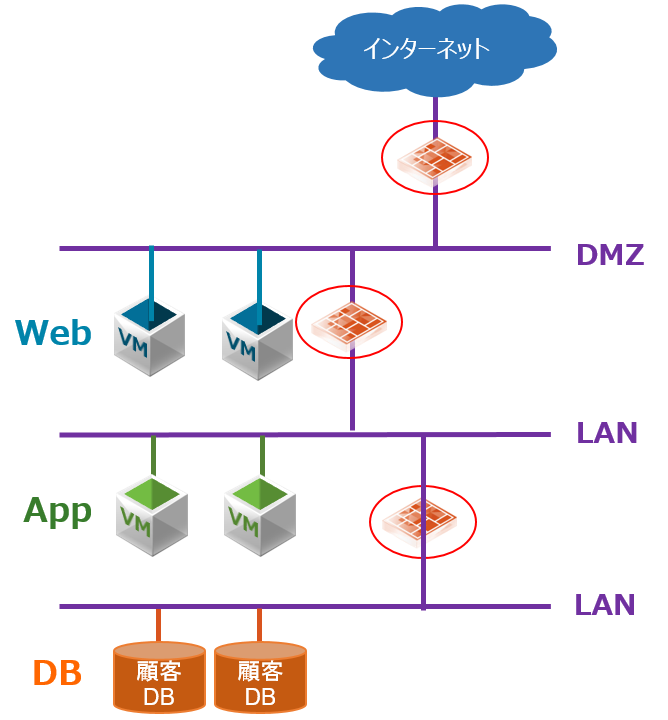

<従来のファイアウォール構成>

従来のFWはインターネットの出口或いは、ネットワークの境界単位で設置するケースが多いのではないでしょうか?この場合、別のネットワークにアクセスする際はFWを経由するため、セキュリティを高めることができます。

このような多段ネットワーク構成にすれば、複数のFWを経由しなければコアなデータにたどり着くことができません。

しかしながら、同じネットワーク上のVMは、FWを通らずにアクセスできるため、別のVMが感染し、被害が拡大するケースももちろんあります。

<仮想化ならではのファイアウォール構成>

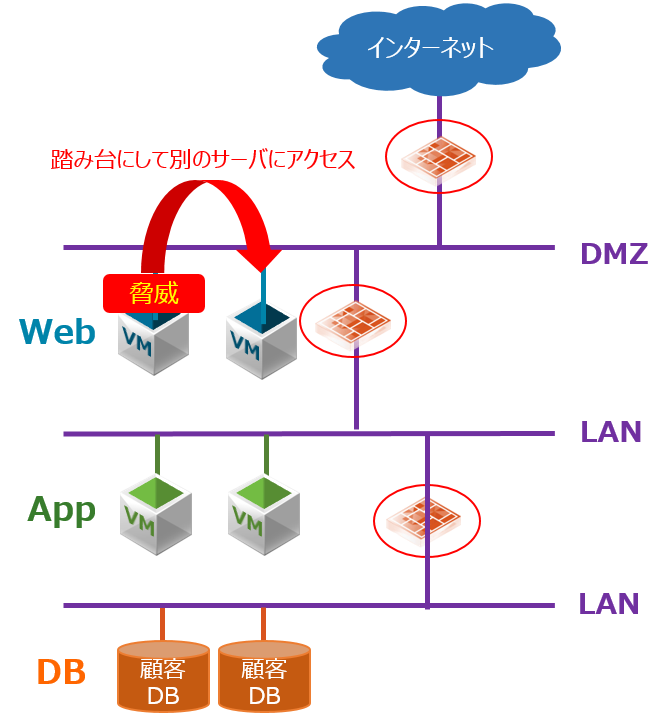

VMが感染した後、同一ネットワーク上の別のVMを踏み台にし、コアなデータにアクセスすることで、重要データを盗むという手口があります。これは、以前マイクロセグメンテーションのコラムにて、個人情報を格納しているサーバに踏み台経由でアクセスして被害が出たというお話をしました。

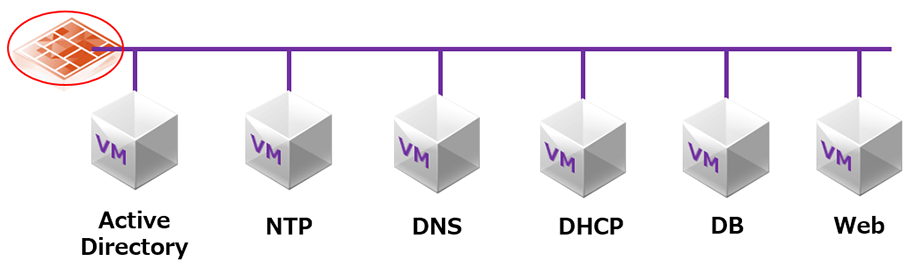

では、実際の環境で、必ず3Tierの構成にて運用されてますでしょうか?LAN側からの脅威(社員の不正アクセス、マルウェア)への対策はされていますか?VMが数台のような小規模環境では、フラットなL2ネットワーク環境に展開されているケースも多いのではないでしょうか。重要なデータが格納されているサーバが同一ネットワーク上に配置されている場合、感染被害が拡大する可能性が高まります。

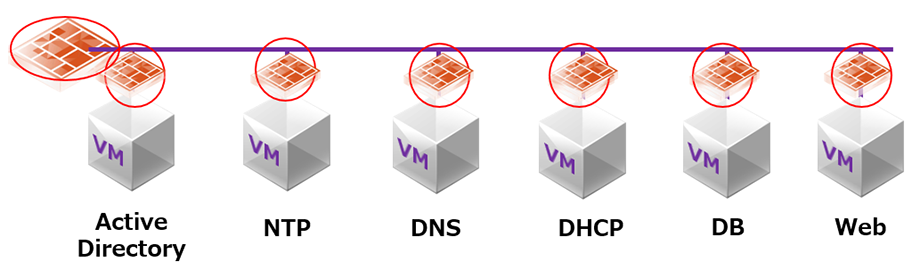

もちろん、上位にあるFWに設定を追加することでも対策可能ですが、VMが増えるたびに設定変更するのは大変ではないでしょうか?また、物理機器の設定変更をする場合、導入業者が異なり、安易に設定変更できないケースもあるかと思います。このような問題を解決するのがNSXの分散FW機能になります。分散FWは、ESXiのカーネルレベルで提供されるFW機能になります。VMは通信する際にESXiのカーネルを通るため、各VMは必ずFWを経由して通信させることが可能です。このようにネットワークの単位を細かく分け、影響範囲を小さくする方法をマイクロセグメンテーションと呼んでおります。分散FWはNSX Data Center Professionalで利用できます。

マイクロセグメンテーションよりも、安価に実施する方法も考えてみました。

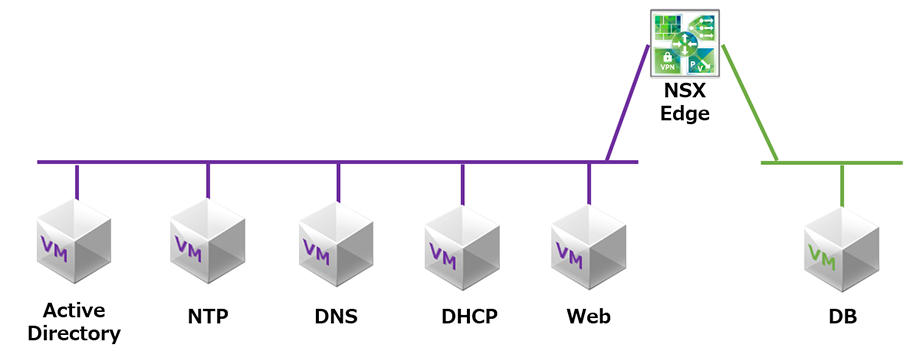

こちらはNSX Edgeを使った手法になります。全てのVMに適用するのではなく、一部の重要なVMのみをネットワークで分離させるという方法です。

DBのような重要なデータを格納しているサーバに関して、専用のネットワークを作成し、NSX EdgeのFW機能を使って分離するパターンです。この形であれば、NSX Edgeのみで、VMのセキュリティを高めることが可能です。NSX Edgeによるファイアウォール機能は、NSX Data CenterStandardから利用可能です。新規VM構築のタイミングであれば、導入のハードルはグッと下がるのではないでしょうか?既存環境に導入する場合ですが、VMのネットワーク設定を変更できる場合はこの手法を使い、設定変更できない場合は、上位Editionの分散FWを使うことでシステムに影響を及ぼさずにセキュリティを高めることが可能です。

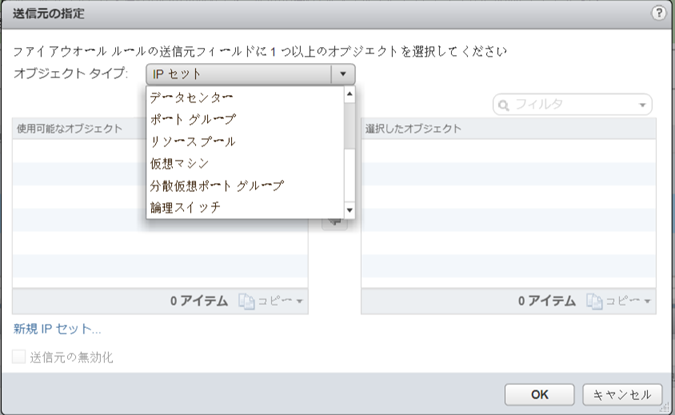

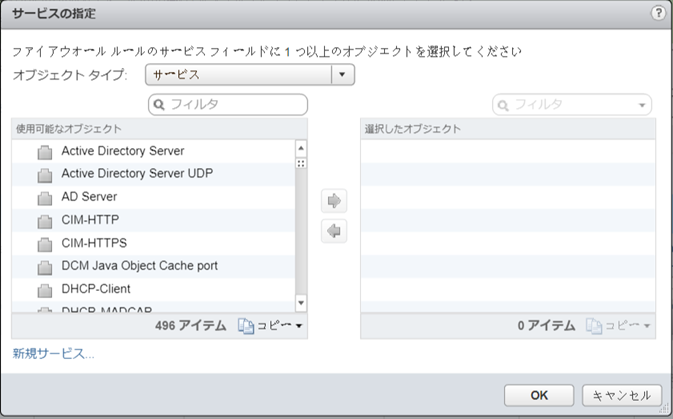

そして、NSXのファイアウォールはIPによる制御だけでなく、仮想マシン名や仮想NICなどvSphereのオブジェクトベースでも定義できます。そのため、サーバーのエンジニアでも簡単に設定することができます。また、よく使われるサービスについては、あらかじめ用意されているため、ADやMySQL、Syslogなど様々なサービスベースでもポリシーを定義することができます。もちろん、ポート番号とプロトコルベースでも設定できますので、環境に応じた設定が可能です。

<送信元/送信先の指定>

<サービスの指定>

いかがでしたでしょうか?

NSXを使うことで物理ネットワークの変更を最小化し、ネットワークセキュリティを高めることが可能です。

Essentials Plus環境における簡易セキュリティソリューションとしても利用可能ですので、是非検討ください。

最後まで読んで頂きありがとうございます。

VMwareの記事

※閲覧にはiDATEN(韋駄天)へのログインが必要です。