Cisco 担当者コラム

Cisco・Meraki

Meraki 第143回「Cisco Secure ConnectのZTNAについて」

こんにちはMeraki製品担当の林です。

今回はSecure Connectで提供されるZTNA機能についてご紹介します。

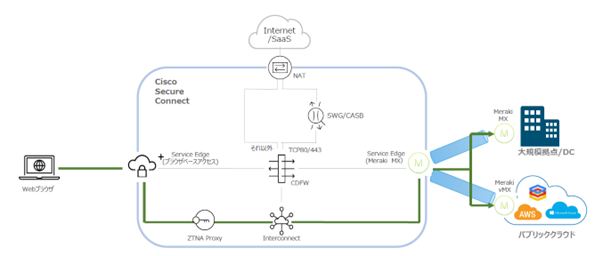

Zero Trust Network Access(ZTNA)という言葉の定義は広く、一言でZTNAと言っても製品によってさまざまな実装があるのですが、Secure ConnectのZTNAはブラウザアクセスという機能によって提供されています。

このブラウザアクセスはいわゆるリバースプロキシの機能です。SecureConnectのデータセンター上に用意されたプロキシサーバを経由して、社内イントラなど非公開のサーバにアクセスするために使用します。

ブラウザアクセス、という名前の通りユーザのPCには特別な設定やエージェントのインストールが不要で、ブラウザさえ利用できれば使うことが可能です。

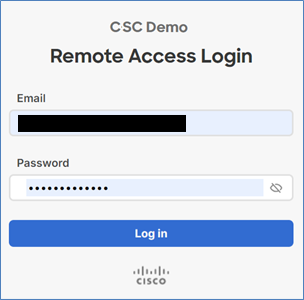

使用する際はユーザがSecure Connectのダッシュボードで作成されたブラウザアクセス用のURLを開き、SAMLによるユーザ認証を行います。

<ログイン画面イメージ>

この認証をパスすると、紐づけた社内Webサーバ上のページが表示できるという流れです。

VPNアクセスとは異なり特定のWebページへのアクセスのみを提供するため、例えば委託業者の方に特定のサイトだけアクセスさせたい、と言ったような用途を限定したアクセスとしてご利用いただくことが可能です。

また、接続の際にPC側の属性として

・OSの種類

・ブラウザの種類

・アクセス元の国情報(IPアドレスベース)

を指定することが出来ますので、ある程度条件を絞ってアクセスを提供することも可能です。

(あくまでブラウザから情報を読み取るので、参照できる属性はDuoなどのエージェント型のポスチャと比較すると少ないですが)

個人的には、こうしたアクセス範囲を限定するような使い方がZTNAに該当する部分なのかな?と思っています。

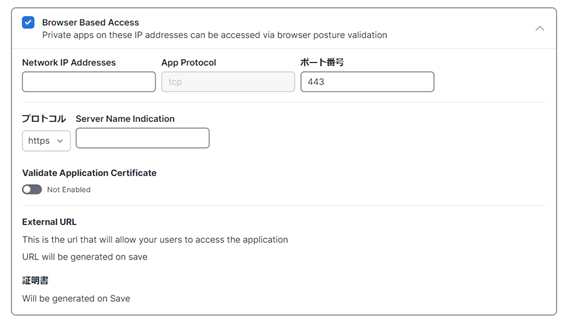

ブラウザアクセスの設定について私も自分の環境で試してみましたが、あらかじめWebサーバをMeraki MX経由でSecureConnectへ接続しておけば、設定作業自体は5分くらいで完了出来ました。

ざっくりと設定画面をご紹介しておくと、まずこの画面で接続させるサーバをアプリケーションとして登録します。

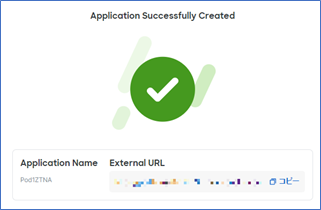

登録が成功するとアクセス用のURLが生成されます。

このURLをアクセス用に利用者に配布するイメージです。

その後、登録したアプリケーションに対してポスチャルールや接続を許可するユーザ情報を紐づけたルールを作成します。

以上です。

設定そのものが簡単なのはもちろん、公開用のグローバルIPアドレスやドメインの登録、証明書の準備なども不要になるのでとても簡単ですね。

ちなみにWebサーバ側ではSecure Connect内のZTNA Proxyが使用する100.64.0.0/16および100.127.0.0/16のIPアドレスレンジからのアクセスが許可されている必要があるのでご留意ください。

是非この機能もSecure Connectを導入する上でのメリットとしてご紹介いただけますと幸いです。

最後までお読みいただきありがとうございました。

<<<Cisco Meraki エンジニア情報局 前回の記事>

<Cisco Meraki エンジニア情報局 次回の記事>>>

Ciscoの記事

- Collaboration 第163回 「Cisco Webex 関連のEoS/EoL情報まとめ(2026年2月時点)」

- Security 第93回「Cisco Secure AccessにおけるMeraki MX拠点間通信の実現」

- Meraki 第166回「Cisco Secure Connectでテナントコントロールを活用」

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」