Cisco 担当者コラム

Cisco・Security

Security 第68回「Cisco Secure Email Threat Defense(旧Cloud Mailbox)~メッセージルール~」

こんにちは。ディーアイエスサービス&ソリューションのセキュリティ担当です。

今回のブログでは、Ciscoの最新のメールセキュリティソリューションであるCisco Secure Email Threat Defense(以下、ETD)のメッセージルールについてご紹介します。

メッセージルールは、一部のタイプのメッセージを修復またはスキャンしないように指定できます。例えば、特定の送信者からのメールを修復しないようユーザの受信トレイに残す際や、フィッシングテストを実施する際などに利用します。

3つのメッセージルールを作成することが可能です。

■許可リストルール

特定の送信者のメールアドレス、送信者のドメイン、または送信者のIPアドレスからの脅威メールおよびスパム、グレイメールの修復を防ぐことができます。メッセージは引き続き分析されますが、自動修復は適用されません。たとえば、ETDで特定の送信者からの項目がスパムであると判断されたが、その項目をユーザの受信トレイに残しておきたい場合は、許可リストルールを作成して該当するメッセージを修正するポリシーをオーバーライドできます。許可リストルールは、ポリシーの例外として機能します。許可リストルールに一致するメッセージは、引き続き影響レポートに表示されます。

■判定のオーバーライドルール

ルールで指定された基準に一致するスパムおよびグレイメールの判定をオーバーライドできます。メッセージは「ニュートラル(Neutral)」判定とマークされ、修正されません。判定がオーバーライドされたメッセージは、影響レポートに表示されません。

■バイパス分析ルール

フィッシングテストまたはセキュリティメールボックスメッセージの分析をバイパスできます。ルール基準を満たすメッセージによってすべてのエンジン分析がバイパスされるため、エンジンに干渉することなくセキュリティテストを処理できます。添付ファイルとリンクは、ETDによって開いたりスキャンされたりしません。

続いて、メッセージルールの追加方法をご紹介します。

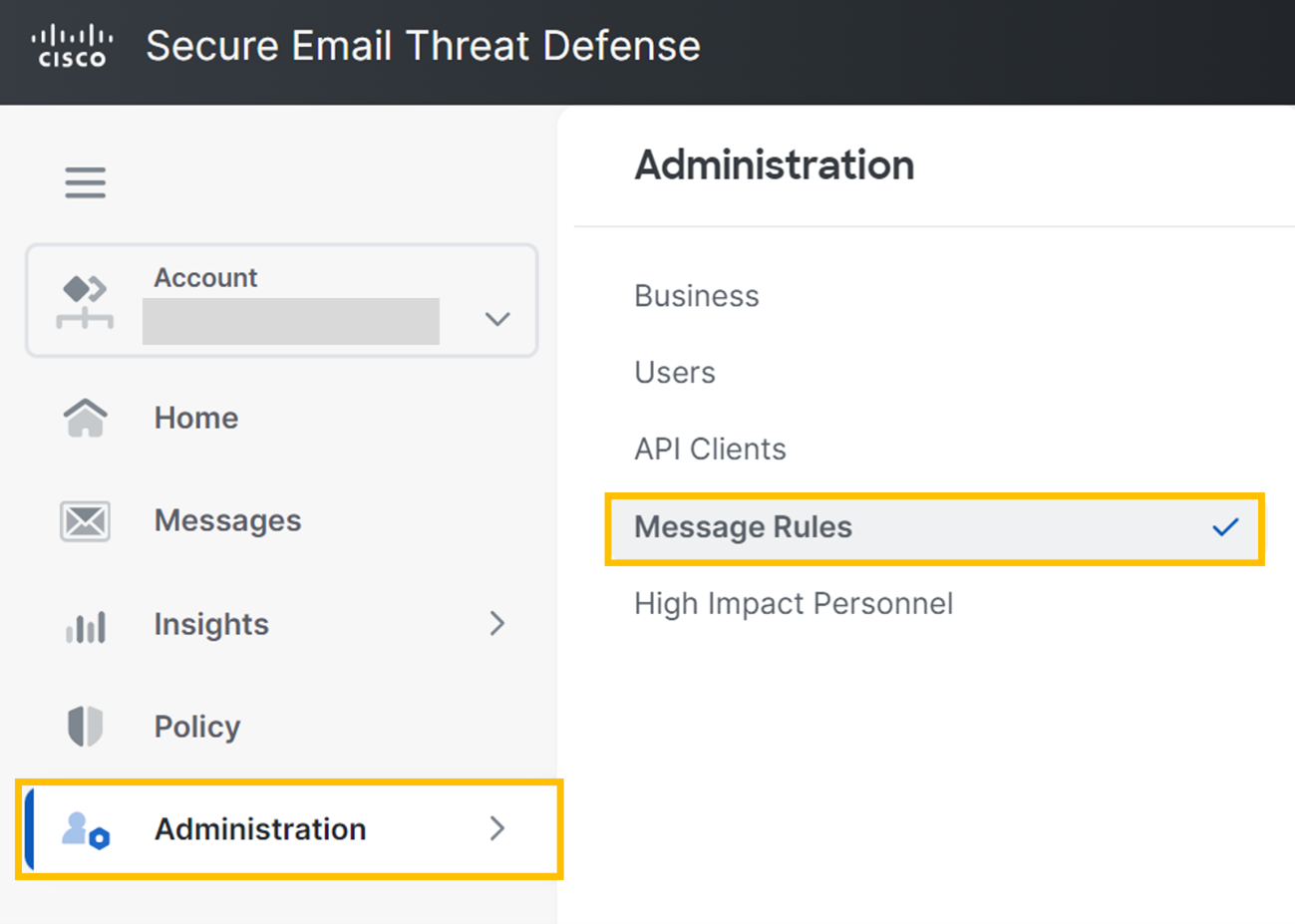

ダッシュボードにログインし、[Administration]>[Message Rules]をクリックすると、メッセージルールの設定画面が表示されます。

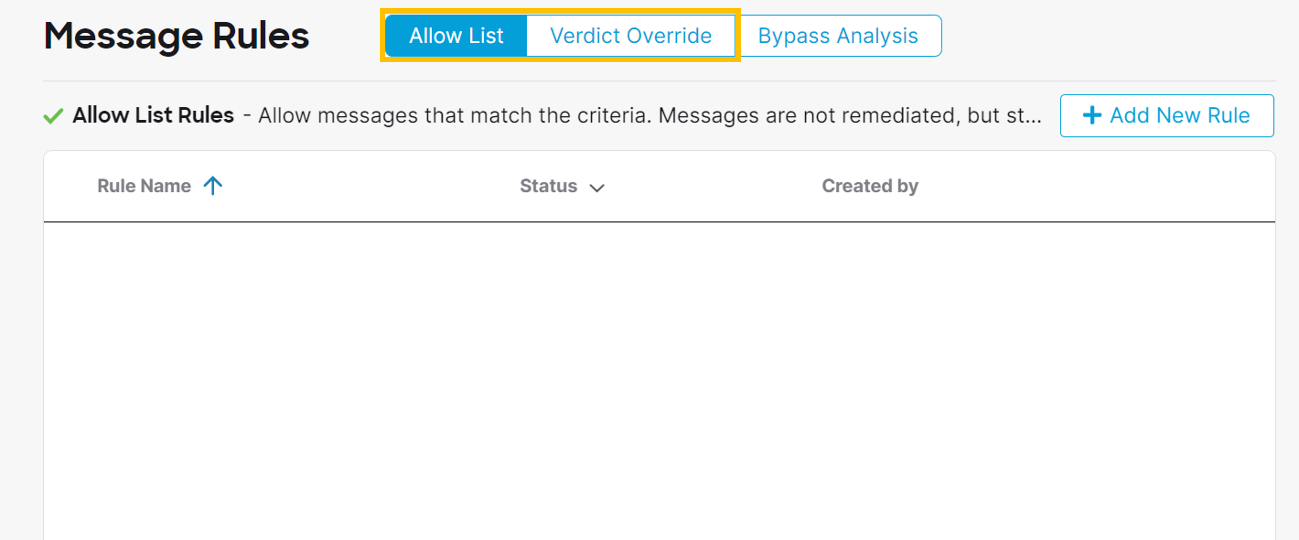

■許可リストまたは判定のオーバーライドルールの追加

作成するルールのカテゴリを、[許可リスト(Allow List)]または[判定オーバーライド(Verdict Override)]のいずれかから選択します。

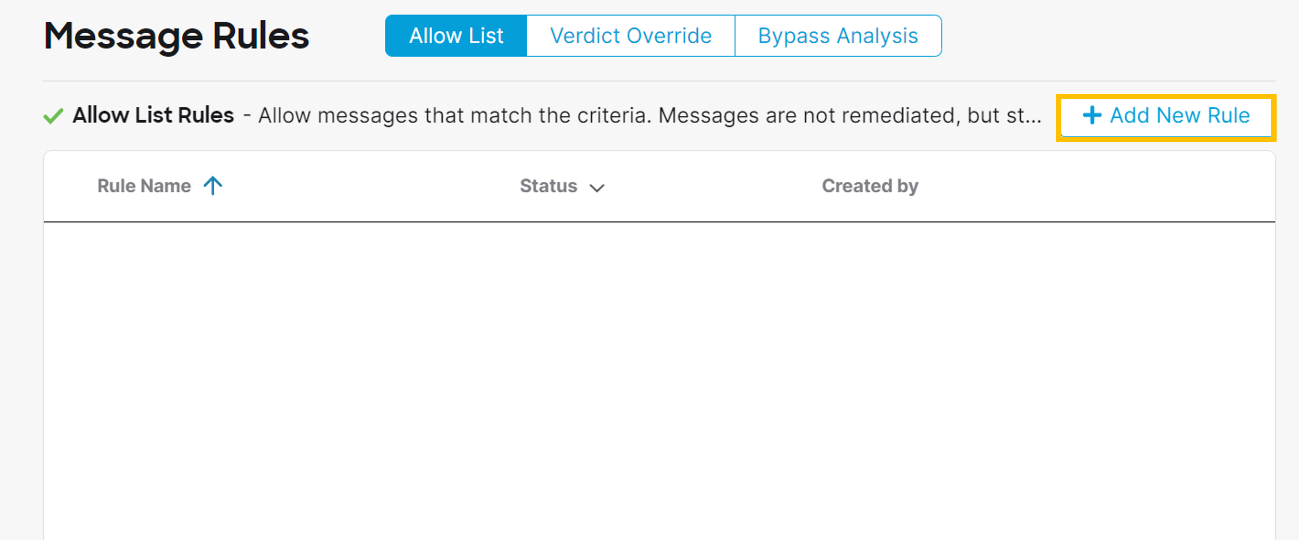

[+AddNew Rule]ボタンをクリックします。

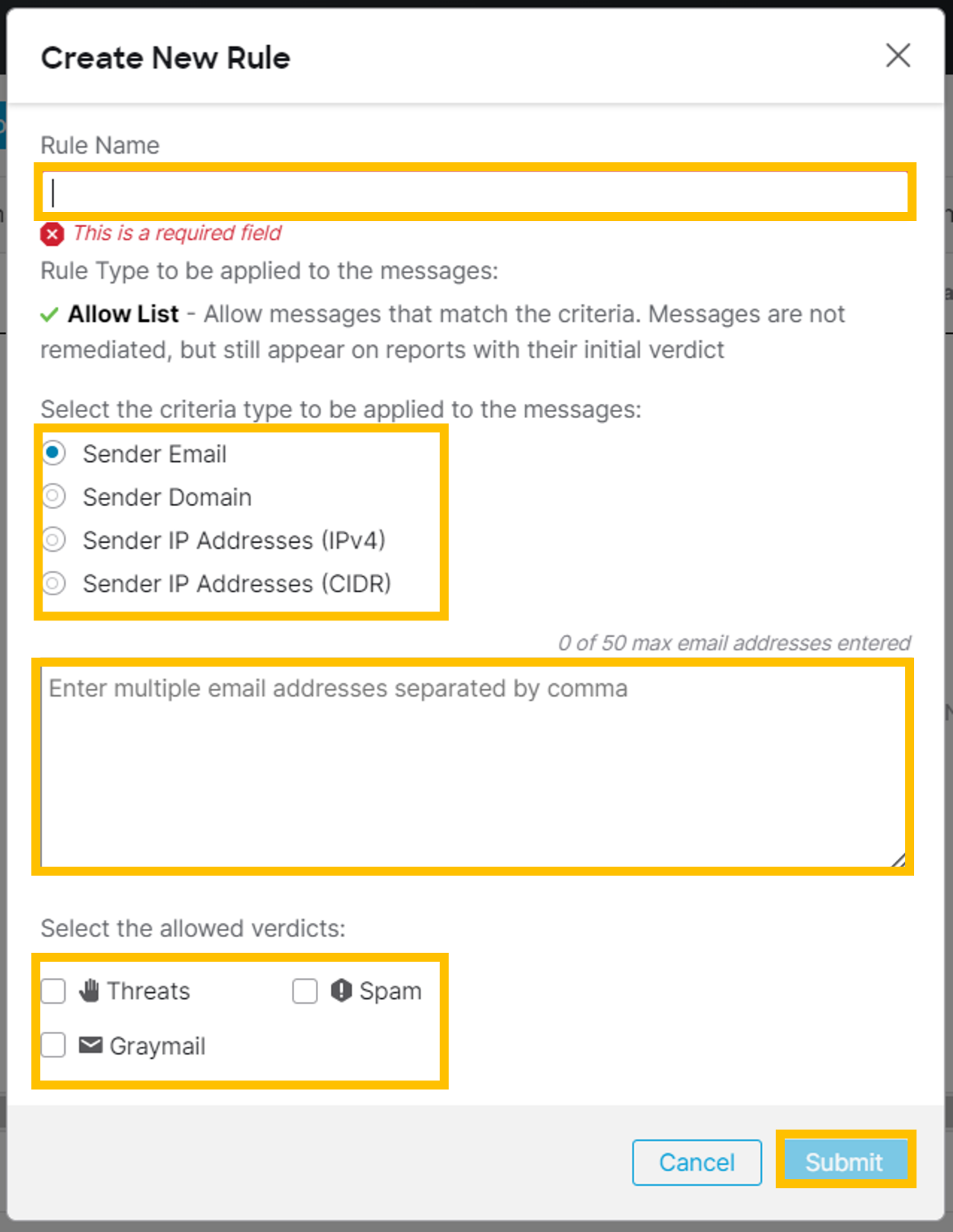

ルール名を作成します。各ルールには固有の名前が必要です。

基準のタイプを選択します。[送信者の電子メール(Sender Email)]、[送信者のドメイン(Sender Domain)]、[送信者のIPアドレス(IPv4)(SenderIP Addresses (IPv4))]、または[送信者のIPアドレス(CIDR)(SenderIP Addresses (CIDR))]を選択できます。

許可された項目をコンマで区切って入力します。

許可する判定に応じて、[脅威メール(Threats)]・[スパム(Spam)]・[グレイメール(Graymail)]を選択します。

[送信(Submit)]をクリックして、ルールの作成を終了します。

■バイパス分析ルールの追加

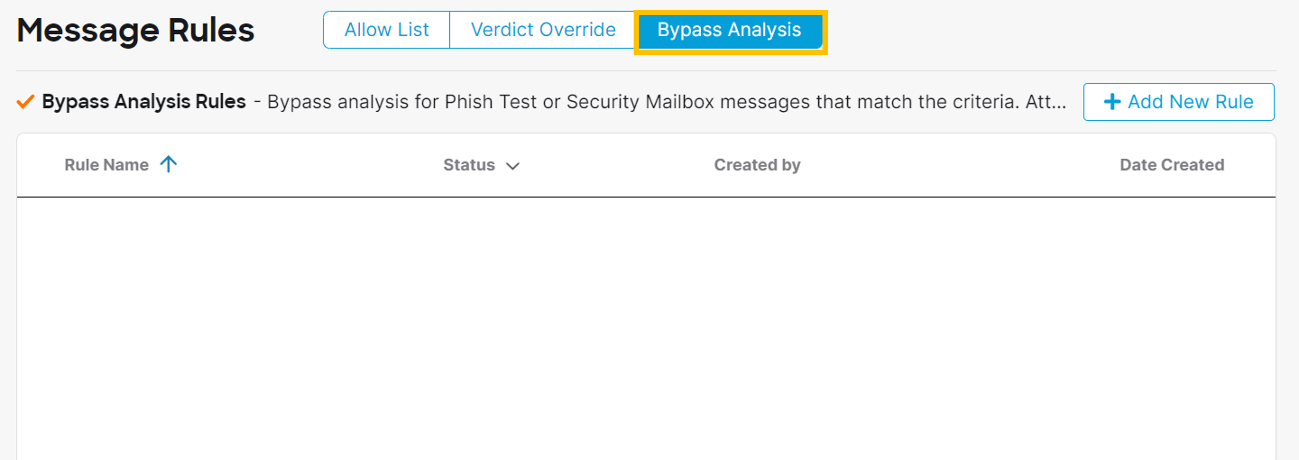

[バイパス分析(BypassAnalysis)]を選択します。

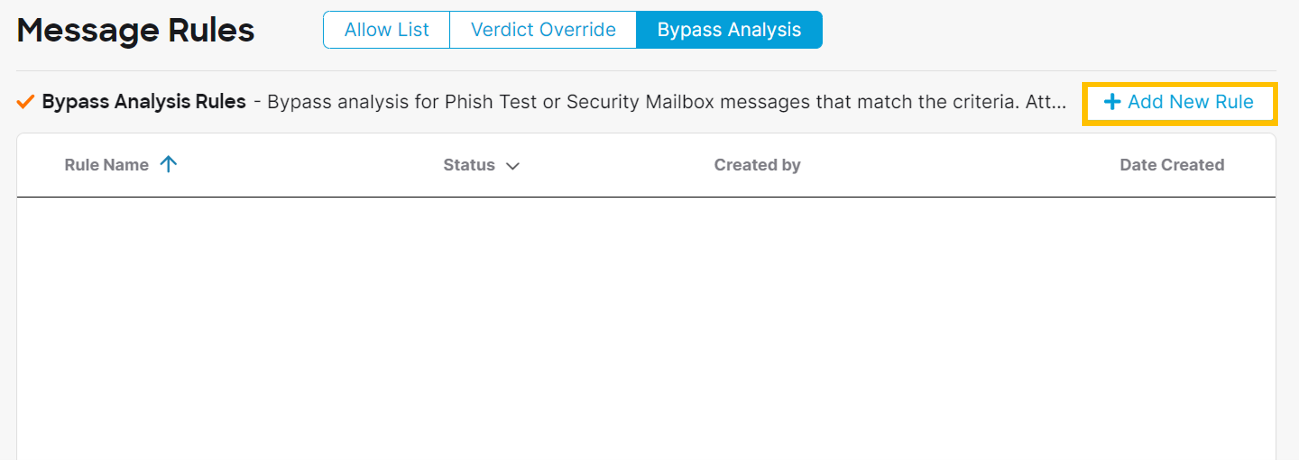

[新規ルールの追加(Add NewRule)]ボタンをクリックします。

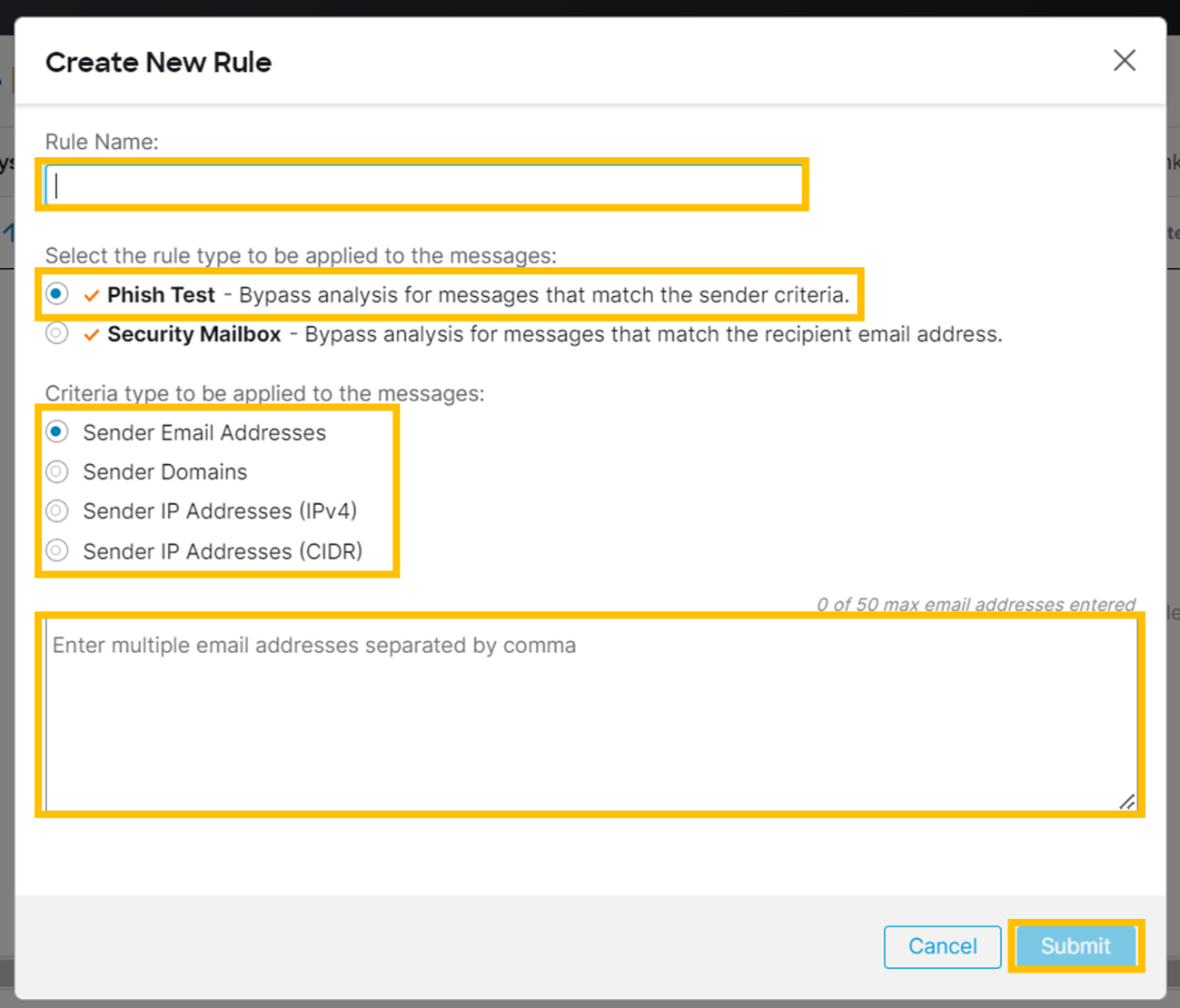

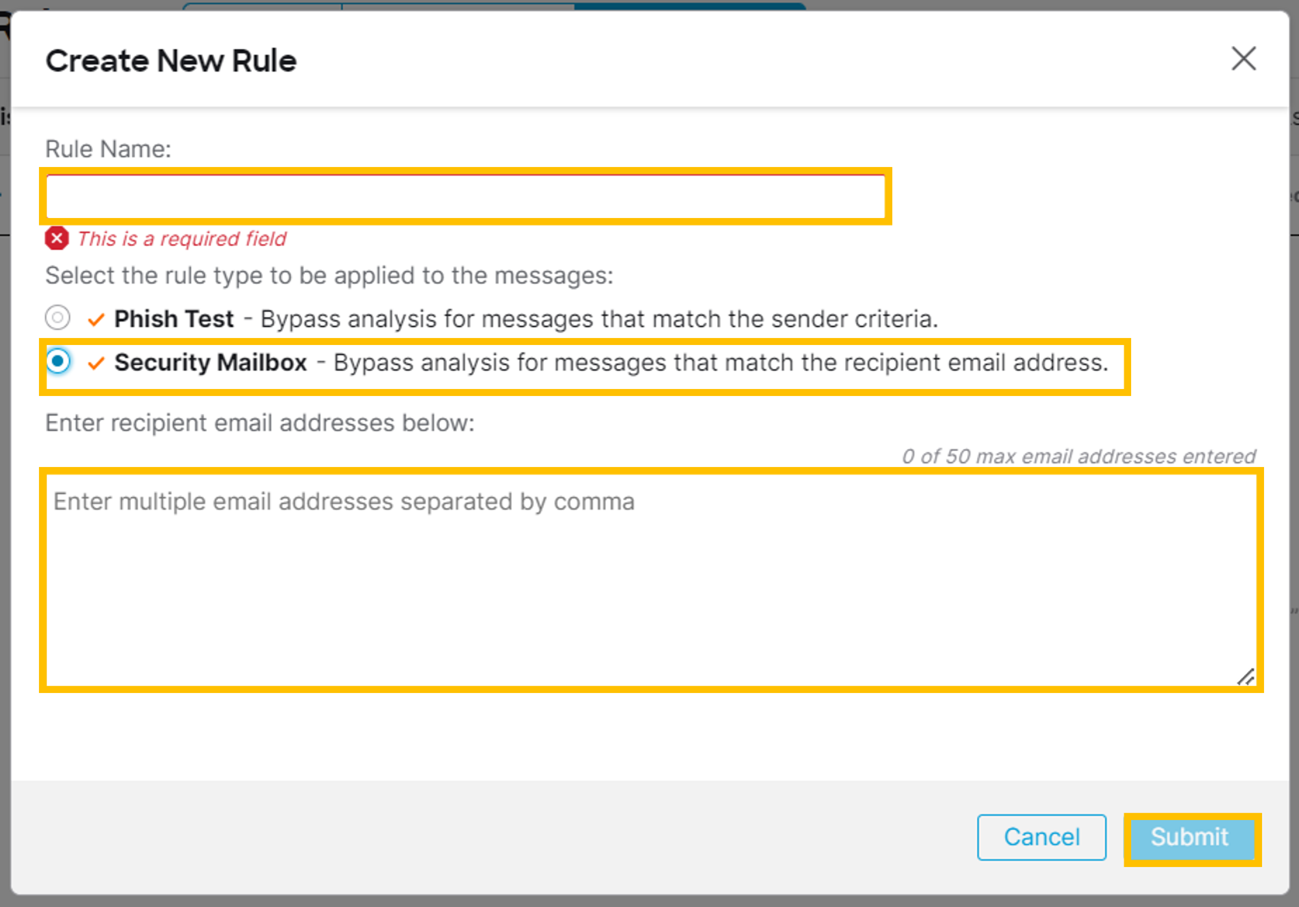

ルール名を作成します。各ルールには固有の名前が必要です。

作成するルールタイプを、[フィッシングテスト(Phish Test)]または[セキュリティメールボックス(Security Mailbox)]のいずれかから選択します。

[フィッシングテスト(PhishTest)]ルールの場合は、基準タイプを[送信者の電子メールアドレス(Sender Email Addresses)]または[送信者のドメイン(Sender Domains)]、[送信者のIPアドレス(IPv4)(Sender IP Addresses(IPv4))]、[送信者のIPアドレス(CIDR)(Sender IP Addresses (CIDR))]のいずれかから選択します。

コンマで区切って項目を入力します。

[セキュリティメールボックス(SecurityMailbox)]ルールの場合は、受信者の電子メールアドレスをコンマで区切って入力します。

[送信(Submit)]をクリックして、ルールの作成を終了します。

※変更が適用されるまでに最大で20分かかる場合があります。

ETDのメッセージルールのご紹介は以上となります。

メッセージルールを柔軟に構成し、組織のニーズに最適な対策を講じることができます。

ETDの過去のブログもぜひご覧ください。

「MS365専用のメールセキュリティ Cisco Cloud Mailboxのご紹介」

「Cisco Secure Email Threat Defense(旧Cloud Mailbox)の特長について」

「Cisco Secure Email Threat Defense(旧Cloud Mailbox)のセットアップ手順のご紹介」

「Cisco Secure Email Threat Defense(旧Cloud Mailbox)~ポリシー設定~」

「Cisco Secure Email Threat Defense(旧Cloud Mailbox)~ レポート機能 ~」

・Emotet、ランサムウェアなどEmailを媒体とする脅威への対策を探している

・管理者の運用負荷を軽減したい

・できるだけ手間を掛けずにセキュリティの強化を図りたい

などのお悩みを抱えているユーザ様にご紹介、ご提案頂ければと思います。

近年は、端末の種類もアクセスする場所も多種多様となっており、ネットワーク製品が境界となるセキュリティでは守れなくなっている場面が多くあります。また、クラウドメールサービスをご利用の場合、UTMのアンチスパム機能だけでは十分な保護ができません。そのため、特に狙われやすいEmailのセキュリティ対策をご検討してみてはいかがでしょうか。

ETDについては今後またブログでご紹介していきます。

最後までご覧いただきありがとうございました。

<<<Cisco Security エンジニア情報局 前回の記事>

<Cisco Security エンジニア情報局 次回の記事>>>

Ciscoの記事

- Security 第92回「Cisco Secure AccessとMerakiダッシュボード統合のご紹介」

- Collaboration 第162回 「Webex Calling 機能紹介 その10 ~ 通話録音 ~」

- Meraki 第165回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke設定方法」

- Security 第91回「Cisco Secure Accessのリモートアクセス機能について」

- Meraki 第164回「Cisco Secure ConnectのEnrolled HubとHybrid Spoke」

- Collaboration 第161回 「Webex Calling 機能紹介 その9 ~ 組織の連絡先 ~」